Des milliards d'appareils connectés alimentent les foyers, les entreprises et les industries, mais la sécurité de l'IoT reste une préoccupation croissante. D'ici 2030, les experts prévoient que plus de

40 milliards d'euros IoT dans le monde, créant de vastes opportunités - et de sérieux risques. Les cybercriminels tentent constamment d'exploiter les points faibles des appareils intelligents, ce qui entraîne des violations de données, des prises de contrôle de systèmes et des perturbations dans le monde réel.

La sécurité de l'internet des objets nécessite une approche proactive, allant d'un cryptage fort à une gestion sécurisée des appareils. Les entreprises qui ne protègent pas leurs écosystèmes IoT s'exposent à des attaques coûteuses et à une atteinte à leur réputation. Et les équipementiers sont aujourd'hui confrontés à une surveillance et à des exigences croissantes en matière de sécurité du cycle de vie à long terme et de gestion des appareils qu'ils mettent sur le marché. Digi fournit des solutions de sécurité IoT fiables, aidant les entreprises à protéger leurs réseaux et à garder une longueur d'avance sur les menaces émergentes dans un monde de plus en plus connecté.

Qu'est-ce que la sécurité de IoT ?

Qu'est-ce que la sécurité de IoT ? Il s'agit de protéger les appareils, les réseaux et les données connectés contre les cybermenaces. Aujourd'hui, même si les risques sont mieux connus, les menaces de cybersécurité ont tendance à augmenter. Et ce ne sont pas seulement les équipes informatiques qui doivent faire preuve de diligence - c'est la responsabilité de chacun. Aujourd'hui, les entreprises et les consommateurs s'appuient sur des systèmes connectés pour l'automatisation, l'efficacité et les informations en temps réel, ce qui signifie que des mesures de sécurité solides sont essentielles.

La sécurité des appareilsIoT implique le chiffrement, l'authentification sécurisée, les mises à jour du micrologiciel et la surveillance du réseau pour empêcher les accès non autorisés et les violations de données. Sans ces mesures de protection, les attaquants peuvent exploiter les vulnérabilités, perturber les opérations et voler des informations sensibles.

Les entreprises doivent intégrer de manière proactive des protocoles de sécurité à tous les niveaux, de la fabrication des appareils à la transmission des données. Un écosystème IoT bien protégé garantit la fiabilité, évite les temps d'arrêt et renforce la confiance dans la technologie connectée. Les menaces évoluant, les organisations ont besoin de stratégies de sécurité robustes et adaptatives pour se défendre contre les risques émergents dans un monde interconnecté.

Pourquoi il est important de sécuriser l'IoT

La sécurisation de l'IoT est cruciale car les cybercriminels cherchent constamment à exploiter les faiblesses des appareils connectés. À mesure que de plus en plus d'industries intègrent la technologie de IoT , le risque de violations de données, de pertes financières et de perturbations opérationnelles augmente.

La sécurisation de l'IoT est cruciale car les cybercriminels cherchent constamment à exploiter les faiblesses des appareils connectés. À mesure que de plus en plus d'industries intègrent la technologie de IoT , le risque de violations de données, de pertes financières et de perturbations opérationnelles augmente.

Une seule vulnérabilité dans un capteur industriel, un système domestique intelligent ou un appareil de soins de santé peut compromettre des données sensibles et avoir de graves conséquences. La sécurité des appareils de l'internet des objets protège contre le piratage, l'accès non autorisé et les attaques de logiciels malveillants qui pourraient paralyser les entreprises et exposer les informations des consommateurs.

Le nombre croissant d'appareils connectés fait de la sécurité une priorité absolue pour les entreprises comme pour les particuliers. En mettant en œuvre une authentification forte, un chiffrement et une segmentation du réseau, les organisations peuvent protéger leurs écosystèmes IoT et prévenir les cyberincidents coûteux qui menacent la sécurité, la confidentialité et la continuité des activités.

Impacts économiques et opérationnels des failles de sécurité de l IoT

Les atteintes à la sécurité de lIoT peuvent entraîner des pertes financières, des sanctions juridiques et un chaos opérationnel. Une cyberattaque sur un système IoT industriel peut interrompre la production, tandis qu'une violation de données dans l'IoT santé peut exposer les dossiers des patients, entraînant des poursuites judiciaires.

Les atteintes à la sécurité de lIoT peuvent entraîner des pertes financières, des sanctions juridiques et un chaos opérationnel. Une cyberattaque sur un système IoT industriel peut interrompre la production, tandis qu'une violation de données dans l'IoT santé peut exposer les dossiers des patients, entraînant des poursuites judiciaires.

En 2023, les incidents de cybersécurité de tous types - y compris ceux impliquant des appareils IoT - coûteront aux entreprises un montant estimé à 10 500 milliards de dollars dans le monde.

Les conséquences des défaillances de la sécurité de IoT sont les suivantes :

- Perte de revenus due aux arrêts d'exploitation

- Amendes pour non-respect de la réglementation sur les données

- Atteinte à la réputation et perte de confiance des clients

- Le vol de propriété intellectuelle nuit à la compétitivité

- Augmentation des coûts de remédiation et de mise à niveau de la cybersécurité

Les organisations doivent donner la priorité à des mesures de sécurité proactives pour éviter ces perturbations coûteuses et maintenir une infrastructure IoT résiliente.

L'adoption et l'intégration généralisées dans tous les secteurs d'activité augmentent les risques pour la sécurité des appareils connectés à l'internet. Des assistants domestiques intelligents aux capteurs industriels, chaque appareil constitue un point d'entrée potentiel pour les cybercriminels.

Les vulnérabilités non corrigées, les faiblesses de l'authentification et les transmissions de données non sécurisées constituent des menaces sérieuses. Les pirates peuvent exploiter ces failles pour lancer des attaques par ransomware, voler des données ou manipuler des systèmes.

La sécurisation de l'internet des objets nécessite une stratégie de défense à plusieurs niveaux, garantissant le cryptage, des mises à jour régulières et la segmentation du réseau. À mesure que l'IoT se développe, les entreprises et les consommateurs doivent rester vigilants et reconnaître les risques avant qu'ils ne se transforment en incidents de sécurité majeurs. Le renforcement de la sécurité des appareils permet d'éviter des violations coûteuses et de protéger les infrastructures critiques contre les cybermenaces.

Capteurs IoT

Les capteurs IoT collectent et transmettent des données en temps réel dans tous les secteurs, de la santé à la fabrication. Cependant, ces appareils manquent souvent de sécurité intégrée, ce qui les rend vulnérables aux cybermenaces.

Les pirates peuvent manipuler les données des capteurs, ce qui entraîne des relevés inexacts dans les processus industriels ou les systèmes de surveillance des patients. Les risques liés à la sécurité de l'IoT augmentent lorsque les capteurs se connectent à des réseaux non protégés, ce qui permet aux pirates d'intercepter ou de modifier les informations. Les protocoles d'authentification faibles et les microprogrammes obsolètes en font des cibles faciles pour les cybercriminels.

Un capteur compromis peut perturber des écosystèmes IoT entiers, entraînant des pertes financières, des problèmes de sécurité et des temps d'arrêt opérationnels. Des mises à jour logicielles régulières et une transmission cryptée des données permettent d'atténuer ces risques.

Appareils portatifs et appareils domestiques intelligents

Les appareils portables et les dispositifs domestiques intelligents sont plus pratiques, mais ils présentent des risques importants pour la sécurité de l'internet des objets. La faiblesse du cryptage, la mauvaise gestion des mots de passe et l'insécurité des connexions en nuage exposent les données des utilisateurs à des cybermenaces. Les pirates peuvent exploiter ces vulnérabilités pour accéder à des informations de santé sensibles ou détourner des systèmes domestiques intelligents.

Un appareil portable compromis peut laisser échapper des données biométriques, tandis qu'une caméra de sécurité piratée peut servir de point d'entrée dans les réseaux domestiques. Ces risques s'étendent au-delà des utilisateurs individuels et affectent des écosystèmes IoT plus larges. Le renforcement des protocoles d'authentification, la sécurisation du stockage dans le cloud et la mise à jour régulière des microprogrammes permettent d'atténuer ces menaces et de garantir le respect de la vie privée et l'intégrité des appareils.

Véhicules connectés et drones

Les véhicules connectés et les drones reposent sur des communications sans fil, ce qui en fait des cibles de choix pour les cyberattaques. Les pirates peuvent exploiter une authentification faible pour prendre le contrôle de la navigation d'un véhicule ou désactiver des fonctions de sécurité, mettant ainsi en danger les passagers et les piétons. Les drones utilisés pour les livraisons ou la surveillance sont potentiellement vulnérables au détournement, ce qui peut entraîner le vol de charges utiles ou compromettre les opérations de sécurité.

La sécurité des appareils IoT dans le domaine du transport nécessite un chiffrement, une surveillance en temps réel et des mises à jour du micrologiciel pour empêcher tout accès non autorisé. Sans protections appropriées, les attaquants peuvent manipuler les signaux GPS, interférer avec les systèmes de gestion de flotte et perturber les réseaux logistiques. Le renforcement de la cybersécurité dans les transports connectés garantit des opérations sûres et fiables.

Dispositifs d'informatique périphérique

Les dispositifs informatiques périphériques traitent les données au plus près de la source, ce qui réduit les temps de latence et améliore l'efficacité. Toutefois, leur nature décentralisée les rend vulnérables aux cybermenaces.

En l'absence d'une surveillance centralisée de ces appareils connectés, les pirates peuvent exploiter les protocoles de sécurité faibles pour accéder à des informations sensibles ou perturber le flux de données. Parmi les exemples d'attaques de IoT , on peut citer les attaques de type "man-in-the-middle", par lesquelles des acteurs malveillants interceptent et modifient des données, et les attaques par déni de service qui submergent les systèmes de trafic.

Les appareils périphériques dans les secteurs de la santé, de la fabrication et des villes intelligentes doivent mettre en œuvre un chiffrement fort, des contrôles d'accès et une détection des menaces en temps réel. Sans ces protections, les cybercriminels peuvent manipuler les opérations critiques, entraînant des pertes financières et une sécurité compromise.

Les industries qui s'appuient fortement sur la technologie IoT sont confrontées à des risques de sécurité importants. Les secteurs de la santé, de la fabrication, des infrastructures critiques et des villes intelligentes ont connu d'importantes violations en raison de la faiblesse des mesures de sécurité et de l'augmentation des cybermenaces.

Les pirates exploitent les vulnérabilités pour voler des données, perturber les opérations et compromettre la sécurité. Les problèmes de sécurité de l IoT comprennent les logiciels obsolètes, les réseaux non sécurisés et l'absence d'authentification appropriée.

Les solutions de Digi aident ces industries à renforcer les cadres de sécurité, garantissant des implémentations IoT fiables et sûres.

Établissements de soins de santé

Les établissements de santé dépendent des appareils IoT pour la surveillance des patients, l'imagerie médicale et les soins intensifs. Cependant, la faiblesse des protocoles de sécurité expose les hôpitaux aux attaques de ransomware, aux violations de données et à la manipulation des appareils. Les cybercriminels exploitent les vulnérabilités des appareils médicaux connectés pour accéder aux dossiers sensibles des patients ou perturber les opérations de l'hôpital. Les enjeux sont importants : des systèmes compromis peuvent retarder des traitements et mettre des vies en danger.

Les défis en matière de sécurité pour l'internet des objets dans le secteur de la santé exigent un cryptage strict, une surveillance en temps réel et des mises à jour logicielles opportunes pour prévenir les cyberattaques.

Obtenir notre livre blanc

En savoir plus sur les nouvelles réglementations en matière de cybersécurité des dispositifs médicaux

Télécharger le PDF

Industrie manufacturière et infrastructures critiques

L'industrie manufacturière et les infrastructures critiques s'appuient sur l'IoT pour l'automatisation, la gestion de la chaîne d'approvisionnement et la surveillance des systèmes. Les cyberattaques peuvent perturber les opérations, entraîner des pertes financières et menacer la sécurité publique. Les dispositifs IoT industriels manquent souvent de mesures de sécurité solides, ce qui en fait des cibles faciles pour les pirates.

- Attaque du logiciel malveillant Triton (2017): Des pirates informatiques ont ciblé des systèmes de sécurité industrielle, tentant de désactiver les fonctions d'arrêt d'urgence dans une usine pétrochimique saoudienne.

- Attaque par rançongiciel de Colonial Pipeline (2021): Une cyberattaque a mis hors service le plus grand oléoduc des États-Unis, provoquant des pénuries de carburant et des perturbations économiques.

- Cyberattaque de Norsk Hydro (2019): Une attaque par ransomware a contraint un important producteur d'aluminium à interrompre sa production, entraînant 75 millions de dollars de dommages.

Les menaces de sécurité de lIoT dans l'industrie manufacturière soulignent la nécessité de contrôles d'accès solides, d'une détection des menaces en temps réel et de politiques de cybersécurité robustes. Le renforcement de l'architecture de sécurité de IoT peut prévenir des perturbations coûteuses et préserver les industries critiques.

Villes intelligentes

Les villes intelligentes intègrent l'IoT pour la gestion du trafic, la sécurité publique et l'efficacité énergétique. Cependant, les défis liés à la sécurisation des appareils IoT rendent souvent ces systèmes vulnérables aux cyberattaques qui peuvent perturber les services essentiels, mettre en danger les citoyens et exposer des données sensibles.

- Piratage des sirènes d'urgence de Dallas (2017): Des pirates informatiques ont déclenché les 156 sirènes de tornade, provoquant la panique du public et la confusion des services d'urgence.

- Attaque par ransomware du Muni de San Francisco (2016): Les pirates informatiques ont mis hors service les distributeurs de billets et forcé le système de transport en commun à offrir des trajets gratuits.

- Attaque du botnet Mirai (2016): En 2016, le logiciel malveillant Mirai a infecté de nombreux dispositifs IoT , tels que des caméras IP et des routeurs, en exploitant les informations d'identification par défaut. Cela a conduit à une attaque massive par déni de service distribué (DDoS) qui a perturbé les principaux services internet, mettant en évidence les vulnérabilités des infrastructures des villes intelligentes.

Les exemples de sécurité IoT dans les villes intelligentes montrent comment les cyberattaques peuvent compromettre la sécurité et les services essentiels. Le renforcement de la sécurité des réseaux, du chiffrement et de l'authentification peut atténuer les risques.

Transport connecté

Les véhicules connectés et les systèmes de transport intelligents améliorent l'efficacité, mais posent également des problèmes de sécurité de l IoT . Les pirates informatiques peuvent exploiter les vulnérabilités pour prendre le contrôle des véhicules, perturber les systèmes de navigation ou voler des données.

- Piratage de la Jeep Cherokee (2015): Des chercheurs en sécurité ont pris le contrôle à distance de l'accélération et des freins d'une Jeep, révélant des failles critiques dans le logiciel du véhicule.

- Piratage du porte-clés de la Tesla Model S (2018): Des pirates ont cloné des porte-clés Tesla pour déverrouiller et voler des véhicules.

- Vulnérabilité du portail web des véhicules Kia (2024) : Des chercheurs en sécurité ont découvert une vulnérabilité dans le portail web de Kia qui leur permet de réassigner le contrôle des fonctions connectées à Internet des véhicules Kia fabriqués après 2013.

La sécurisation des systèmes IoT dans les transports nécessite des communications cryptées, une authentification multifactorielle et des contrôles d'accès stricts pour prévenir les cybermenaces.

Réseaux et services publics intelligents

Les services publics s'appuient sur l'IoT pour la distribution de l'énergie, la gestion du réseau et l'optimisation des ressources. Les problèmes de sécurité liés à l'internet des objets dans ce secteur peuvent entraîner des pannes à grande échelle, des dommages économiques et des risques pour la sécurité publique.

Le renforcement de la cybersécurité dans les réseaux intelligents nécessite une surveillance des menaces en temps réel, des protocoles d'authentification stricts et une segmentation du réseau afin d'éviter des perturbations généralisées.

Restez connecté et sécurisé - Gestion sans effort de l IoT avec Digi Remote Manager

Les cadres réglementaires aident les entreprises à répondre aux exigences de sécurité de IoT , en protégeant les appareils et les réseaux. Des normes telles que GDPR et ISO/IEC 27001 établissent des protocoles pour la protection des données et la gestion des risques. Les organisations utilisent ces cadres pour mettre en œuvre le chiffrement, l'authentification sécurisée et la surveillance continue.

Les solutions Digi s'alignent sur ces normes en offrant une connectivité sécurisée, une gestion des appareils et une détection des menaces en temps réel. L'adhésion à ces directives renforce la posture de sécurité, en réduisant les vulnérabilités et en protégeant les écosystèmes IoT contre les cybermenaces.

Loi sur la cyber-résilience (CRA), (UE) 2024/2847

Le 10 décembre 2024, le règlement de la loi sur la cyber-résilience est entré en vigueur. Tous les équipementiers du monde entier qui prévoient de commercialiser leurs produits connectés dans l'UE doivent s'y conformer. L'ARC modifie considérablement le paysage de la conformité des produits dans l'UE. Il intègre des mesures de cybersécurité plus strictes dans le cadre existant du marquage CE. Il est obligatoire pour tout produit ou logiciel contenant des éléments numériques. Les fabricants et les distributeurs sont responsables tout au long du cycle de vie du produit. Elle aborde la question des niveaux insuffisants de cybersécurité dans les produits ou des mises à jour de sécurité inadéquates, ainsi que la manière dont les consommateurs et les entreprises peuvent déterminer quels produits sont sûrs ou comment les configurer pour assurer leur protection.

L'écosystème Digi ConnectCore® offre une large gamme de modules, de logiciels, d'outils et de services sécurisés conçus pour faciliter l'adoption et la conformité de l'ARC, en aidant les clients OEM à construire des appareils conformes à cette législation, en réduisant le temps de mise sur le marché et, plus important encore, en maintenant la conformité du berceau à la tombe.

NISTIR 8259

Le National Institute of Standards and Technology (NIST) a développé le NISTIR 8259 pour fournir des lignes directrices sur la sécurité des plateformes IoT . Il décrit les meilleures pratiques pour que les fabricants conçoivent des appareils IoT sécurisés, en mettant l'accent sur l'évaluation des risques, le développement de logiciels sécurisés et la gestion du cycle de vie. La conformité aide les organisations à atténuer les menaces en mettant en œuvre une authentification forte, des contrôles d'intégrité des microprogrammes et des rapports de vulnérabilité.

Les solutions Digi intègrent ces principes, offrant des contrôles de sécurité robustes qui s'alignent sur les recommandations du NISTIR 8259, garantissant des infrastructures IoT fiables et résilientes.

ETSI EN 303 645

L'ETSI EN 303 645 établit des références en matière de sécurité des appareils IoT en Europe, garantissant que les fabricants suivent les meilleures pratiques pour prévenir les cyberattaques. Cette norme exige que les appareils utilisent des identifiants uniques, chiffrent les données sensibles et reçoivent des mises à jour logicielles tout au long de leur cycle de vie. Elle met également l'accent sur des protocoles de communication sécurisés et des mécanismes de signalement des incidents. En se conformant à la norme ETSI EN 303 645, les entreprises renforcent la confiance des consommateurs et réduisent le risque de violation.

Digi répond à ces exigences en proposant des solutions de sécurité de bout en bout adaptées aux environnements IoT .

Loi sur l'amélioration de la cybersécurité de lIoT

La loi sur l'amélioration de la cybersécurité de l'IoT impose des directives de sécurité strictes pour les appareils IoT achetés par le gouvernement aux États-Unis. Elle exige des fabricants qu'ils respectent des normes de sécurité de base, telles que des programmes de divulgation des vulnérabilités, le développement de logiciels sécurisés et la conformité avec les directives du NIST. Cette loi garantit que les agences gouvernementales ne déploient que des solutions IoT sécurisées, réduisant ainsi le risque de cybermenaces.

Les organisations qui cherchent à s'aligner sur ces réglementations peuvent bénéficier des solutions IoT axées sur la sécurité de Digi, qui intègrent le chiffrement, les contrôles d'accès et la surveillance continue.

Certification UL 2900-1

La certification UL 2900-1 établit des normes de sécurité des réseaux IoT pour les appareils connectés dans tous les secteurs. Elle évalue les produits en fonction des vulnérabilités logicielles, de la protection contre les logiciels malveillants et de la puissance du chiffrement. Les appareils doivent subir des tests rigoureux pour s'assurer qu'ils répondent aux exigences de sécurité et de confidentialité. L'obtention de cette certification démontre un engagement en faveur de la cybersécurité, réduisant ainsi les risques associés aux déploiements IoT .

Digi intègre les principes UL 2900-1 dans ses solutions, aidant ainsi les entreprises à sécuriser leurs réseaux IoT contre les cybermenaces tout en restant conformes aux normes du secteur.

Les organisations ont du mal à sécuriser les systèmes IoT en raison de leur complexité, de leur expansion rapide et de l'évolution des menaces. Contrairement aux environnements informatiques traditionnels, les écosystèmes IoT impliquent divers dispositifs dotés de capacités de sécurité variables, ce qui rend la normalisation difficile.

De nombreux appareils connectés n'ont pas de sécurité intégrée, ce qui crée des vulnérabilités que les attaquants peuvent exploiter. Les contraintes de ressources compliquent encore les efforts de sécurité, car de nombreuses organisations ne disposent pas du budget, de l'expertise ou du personnel nécessaires pour mettre en œuvre des protections solides.

En outre, les problèmes de sécurité de l IoT découlent de la sophistication croissante des cybermenaces, notamment les ransomwares et les botnets qui ciblent les appareils non protégés. Alors que les surfaces d'attaque s'étendent, les entreprises doivent adopter des mesures de sécurité stratégiques telles que la segmentation du réseau, l'authentification forte et la surveillance continue.

Sans une approche proactive, les organisations risquent des violations de données, des perturbations opérationnelles et des sanctions réglementaires, soulignant le besoin critique de cadres de sécurité IoT complets.

Problèmes courants de sécurité de IoT

Les problèmes de sécurité de IoT créent des risques organisationnels importants, menaçant l'intégrité des données, la fonctionnalité des systèmes et la sécurité opérationnelle globale. De nombreux appareils reposent sur des mécanismes d'authentification faibles, utilisant des identifiants par défaut ou des mots de passe faciles à deviner, ce qui fait de l'accès non autorisé un problème sérieux.

Les canaux de communication non sécurisés exposent les données sensibles, en particulier lorsque les appareils transmettent des informations via des réseaux non cryptés ou des protocoles obsolètes. Une gestion insuffisante des correctifs rend les systèmes IoT vulnérables, car de nombreux appareils ne reçoivent pas de mises à jour régulières ou de correctifs de sécurité, ce qui permet aux attaquants d'exploiter les faiblesses connues. Les API vulnérables représentent un autre défi, car les interfaces mal sécurisées peuvent donner aux attaquants un point d'entrée direct dans les systèmes critiques.

Ces failles de sécurité augmentent la probabilité de cyberattaques, d'où la nécessité pour les organisations de mettre en œuvre des protocoles de sécurité robustes et des stratégies de gestion des risques proactives pour protéger leur infrastructure IoT .

La sécurisation des systèmes IoT nécessite une base solide de protections essentielles pour atténuer les cybermenaces.

L'authentification des appareils garantit que seuls les appareils autorisés accèdent aux réseaux, empêchant ainsi les intrusions malveillantes. Le cryptage des données protège les informations sensibles lors de leur transmission et de leur stockage, réduisant ainsi les risques d'intrusion. Les mises à jour des microprogrammes et les correctifs permettent de remédier aux vulnérabilités et de protéger les appareils contre les nouvelles menaces. Le contrôle d'accès basé sur les rôles (RBAC) restreint l'accès au système en fonction des rôles des utilisateurs, minimisant ainsi les risques liés aux utilisateurs non autorisés. La planification de la réponse aux incidents prépare les organisations à détecter, contenir et récupérer les cyberattaques de manière efficace.

Ces exigences de sécurité de l IoT établissent une défense résiliente contre les menaces en évolution, réduisant les risques associés aux accès non autorisés, aux fuites de données et aux perturbations opérationnelles. La mise en œuvre de ces mesures fondamentales renforce les écosystèmes IoT et garantit la sécurité et la conformité à long terme.

Authentification des appareils

L'authentification forte empêche les appareils non autorisés d'accéder aux réseaux, garantissant que seuls les terminaux IoT vérifiés communiquent au sein d'un écosystème. Sans cette protection, les attaquants peuvent infiltrer les systèmes, manipuler les données ou perturber les opérations.

La sécurisation des appareils IoT à l'aide de méthodes d'authentification robustes - telles que les certificats numériques ou l'authentification multifactorielle - empêche l'usurpation d'identité et l'accès non autorisé. À mesure que les réseaux IoT se développent, l'authentification garantit un environnement fiable, réduisant le risque que des points d'extrémité compromis introduisent des menaces de sécurité.

Les organisations qui donnent la priorité à l'authentification peuvent maintenir l'intégrité des données, la fiabilité des systèmes et la conformité aux réglementations, renforçant ainsi la sécurité globale.

Cryptage des données

Le chiffrement protège les données sensibles lorsqu'elles circulent sur les réseaux IoT , les rendant illisibles pour les utilisateurs non autorisés. Sans lui, les pirates peuvent intercepter les transmissions et extraire des informations critiques.

Les solutions de sécurité pour l'IoT doivent inclure un chiffrement de bout en bout pour éviter les fuites de données, que ce soit en transit ou au repos. Des protocoles de chiffrement puissants, tels que AES ou TLS, garantissent la confidentialité et protègent tout, des données de santé personnelles aux commandes des systèmes de contrôle industriels.

Les organisations qui mettent en œuvre le chiffrement réduisent leur risque de cyberattaques, renforcent la confiance des consommateurs et se conforment aux réglementations mondiales en matière de sécurité.

Mises à jour du micrologiciel et correctifs

Les appareils IoT nécessitent des mises à jour régulières du micrologiciel pour corriger les vulnérabilités et renforcer les défenses contre les cybermenaces. En l'absence de correctifs réguliers, les pirates peuvent exploiter des logiciels obsolètes et compromettre des réseaux entiers.

La sécurité de lIoT dépend des fabricants et des utilisateurs qui déploient rapidement des correctifs de sécurité pour remédier aux faiblesses nouvellement découvertes. Les mécanismes de mise à jour automatisés permettent de s'assurer que les appareils restent protégés sans nécessiter d'intervention manuelle.

Les organisations qui donnent la priorité à la maintenance des micrologiciels réduisent leur exposition aux cyberrisques, empêchent le contrôle non autorisé des systèmes IoT et respectent les normes de sécurité des données. La mise à jour des appareils améliore la fiabilité et la protection à long terme.

Contrôle d'accès basé sur les rôles (RBAC)

Le RBAC restreint l'accès au système en fonction des rôles de l'utilisateur, minimisant ainsi les interactions non autorisées avec les appareils IoT et les données sensibles. Les solutions de sécurité de l'internet des objets doivent inclure des mesures de contrôle d'accès pour garantir que seul le personnel autorisé peut modifier les configurations, récupérer des données ou exécuter des commandes.

En limitant les autorisations des utilisateurs en fonction de leurs fonctions, les entreprises préviennent les menaces internes et les erreurs de configuration accidentelles. La mise en œuvre d'un système RBAC améliore la posture de sécurité globale, réduit les surfaces d'attaque et garantit la conformité avec les réglementations en matière de protection des données.

Les organisations qui appliquent des contrôles d'accès stricts renforcent la sécurité de IoT et réduisent les risques opérationnels.

Planification de la réponse aux incidents

Une stratégie de réponse aux incidents bien définie prépare les organisations à détecter, contenir et récupérer les cybermenaces ciblant les systèmes IoT . Sans plan, les failles de sécurité peuvent s'aggraver, entraînant des temps d'arrêt prolongés et des pertes financières.

Un cadre solide de réponse aux incidents comprend la détection des menaces en temps réel, des mesures d'endiguement rapides et des protocoles de récupération clairs. Les organisations doivent également procéder à des simulations régulières afin d'affiner leurs capacités de réaction. Une planification proactive permet de minimiser les perturbations en cas d'attaque, de renforcer la résilience et de maintenir la continuité des activités face à l'évolution des cybermenaces.

La sécurisation des appareils IoT nécessite une approche multicouche combinant des stratégies de défense proactives et des cadres de sécurité solides. Les organisations doivent mettre en œuvre l'authentification des appareils, la segmentation du réseau et le chiffrement pour protéger les données sensibles.

Des mises à jour régulières des logiciels et des politiques de contrôle d'accès solides réduisent les risques liés aux nouvelles menaces. L'établissement de procédures claires de réponse aux incidents garantit une atténuation rapide en cas d'attaque.

En adoptant ces bonnes pratiques, les entreprises renforcent leur posture de sécurité IoT , minimisant les vulnérabilités tout en maintenant l'efficacité opérationnelle et l'intégrité des données. Les mesures de sécurité proactives créent des écosystèmes IoT résilients et dignes de confiance.

Mettre en œuvre une architecture de confiance zéro

La sécurité zéro confiance garantit que chaque appareil, utilisateur et demande de réseau fait l'objet d'une vérification stricte avant d'obtenir un accès. Cette approche protège contre les accès non autorisés, les attaques par mouvement latéral et les menaces internes.

Les organisations doivent appliquer l'accès au moindre privilège, l'authentification continue et la segmentation pour réduire l'exposition. L'architecture de sécurité de IoT bénéficie d'un cadre de confiance zéro en éliminant les angles morts et en sécurisant les données sensibles à chaque point d'interaction.

- Assurer une authentification et une autorisation permanentes pour toutes les interactions avec le réseau

- Appliquer la micro-segmentation pour isoler les systèmes critiques et limiter l'exposition.

- Mettre en œuvre des contrôles d'accès contextuels qui s'adaptent aux conditions de sécurité en temps réel

Segmenter les réseaux IoT

La segmentation des réseaux empêche les vulnérabilités de IoT d'affecter une infrastructure plus large. La création de zones de réseau isolées limite les accès non autorisés et empêche les attaquants de passer d'un système à l'autre.

Les organisations doivent mettre en œuvre des politiques de réseau solides qui contrôlent la communication entre les segments. La sécurité des réseaux IoT bénéficie de la segmentation en contenant les menaces potentielles et en réduisant les surfaces d'attaque.

- Établir des réseaux locaux virtuels pour séparer le trafic de IoT des systèmes centraux de l'entreprise.

- Utiliser des pare-feu et des listes de contrôle d'accès pour contrôler et surveiller l'échange de données entre les segments.

- Analyser en permanence le trafic inter-segments pour détecter les comportements inhabituels ou les menaces.

Dispositifs embarqués en toute sécurité

Un processus d'intégration sécurisé permet d'éviter que des appareils compromis ou malveillants ne s'infiltrent dans les écosystèmes IoT . Les entreprises doivent mettre en œuvre des étapes d'authentification et de validation pour vérifier l'intégrité des appareils avant leur déploiement. La sécurité de la plateforme IoT s'améliore lorsque les entreprises s'assurent que chaque appareil respecte des politiques strictes de provisionnement et de configuration.

- Attribuer des clés cryptographiques uniques ou des certificats numériques pour une authentification sécurisée

- Renforcer les identifiants forts et uniques pour remplacer les mots de passe par défaut.

- Utiliser des processus de démarrage sécurisé pour valider l'intégrité du micrologiciel et du système.

Renforcer le cryptage des données

Un cryptage fort protège les données sensibles des systèmes IoT contre les accès non autorisés et la falsification. Les organisations devraient adopter des techniques cryptographiques avancées pour sécuriser la transmission et le stockage des données.

La mise en œuvre du chiffrement garantit la conformité avec les normes industrielles tout en atténuant les risques de violation. La sécurité de IoT dépend des communications chiffrées pour maintenir la confidentialité.

- Déployer AES-256 ou ECC pour un cryptage robuste

- Sécuriser les données sensibles avec TLS 1.3 ou les protocoles de tunneling VPN

- Rotation périodique des clés de chiffrement afin de limiter les risques de compromission.

Exploiter les outils de détection et de surveillance des menaces

La détection proactive des menaces permet d'identifier et d'atténuer les incidents de sécurité avant qu'ils ne s'aggravent. Les outils de surveillance alimentés par l'IA analysent l'activité du réseau, détectent les anomalies et fournissent des alertes en temps réel.

Les organisations doivent intégrer des défenses automatisées pour protéger les infrastructures IoT contre les menaces en constante évolution. Essentiellement, la surveillance continue minimise efficacement les menaces de sécurité de l'IoT .

- Déployer des IDS/IPS pilotés par l'IA pour analyser le trafic réseau et détecter les intrusions.

- Utiliser des outils SIEM pour agréger et répondre aux événements de sécurité sur les réseaux IoT .

- Mettre en œuvre l'analyse comportementale pour signaler les activités anormales des appareils

Pratiquer la minimisation des données

La minimisation de la collecte de données réduit l'exposition aux violations tout en garantissant la conformité aux réglementations en matière de protection de la vie privée. Les systèmes IoT ne doivent stocker que les informations essentielles, afin d'éviter les risques inutiles.

Les organisations doivent établir des politiques claires pour limiter le stockage des données et optimiser leur conservation. Souvent, une stratégie simple consiste à atténuer les problèmes de sécurité de IoT en réduisant le volume d'informations sensibles.

- Ne collecter que les données minimales nécessaires à la fonctionnalité de l IoT

- Éviter de stocker des informations redondantes ou inutiles sur les appareils IoT .

- Réviser et optimiser régulièrement les politiques de conservation des données afin de les aligner sur les meilleures pratiques en matière de sécurité.

Limiter les intégrations tierces

Les services tiers présentent des failles de sécurité potentielles qui peuvent compromettre les réseaux IoT . Les entreprises doivent contrôler les fournisseurs externes et appliquer des politiques de sécurité strictes pour les intégrations. La cybersécurité de IoT s'améliore lorsque les entreprises réduisent leur dépendance à l'égard de solutions tierces non vérifiées.

- Restreindre les intégrations à des fournisseurs de confiance dont les normes de sécurité sont éprouvées

- Utiliser des environnements "bac à sable" pour tester les API de tiers avant de les déployer complètement

- Effectuer des audits réguliers des services de tiers afin d'identifier les vulnérabilités.

Utiliser la blockchain pour la sécurité des appareils et des données

La technologie blockchain renforce la sécurité de l IoT en fournissant des enregistrements de transactions décentralisés et inviolables. Les organisations peuvent mettre en œuvre la blockchain pour sécuriser l'authentification, la validation des données et les interactions automatisées des appareils. La sécurisation des appareils IoT avec la blockchain empêche la manipulation des données et renforce l'intégrité globale du réseau.

- Utiliser la blockchain pour attribuer des identités immuables aux appareils IoT

- Exploiter les contrats intelligents pour des transactions de données automatisées et sécurisées.

- Garantir l'intégrité des données à travers les réseaux IoT décentralisés.

Mise en œuvre de la racine de confiance matérielle

La racine de confiance matérielle renforce la sécurité au niveau de l'appareil en intégrant des fonctions cryptographiques dans le matériel IoT . Les entreprises doivent s'assurer que les appareils peuvent s'authentifier en toute sécurité et empêcher les modifications non autorisées. La sécurité des réseaux IoT bénéficie de mécanismes de confiance basés sur le matériel qui fournissent une protection vérifiable de l'identité.

- Utiliser le cryptage matériel pour une authentification sécurisée de l'identité de l'appareil

- Mettre en place des mécanismes inviolables pour détecter les modifications non autorisées

- Activer le démarrage sécurisé pour valider l'intégrité du micrologiciel avant le démarrage du système

Établir des plans d'intervention en cas d'incident

Une stratégie de réponse aux incidents bien définie garantit une atténuation rapide des incidents de sécurité. Les entreprises doivent élaborer des scénarios structurés pour gérer les attaques de IoT et effectuer des simulations régulières afin d'améliorer leur préparation. Les risques liés à la sécurité de l IoT diminuent lorsque les entreprises réagissent de manière proactive aux menaces.

- Définir clairement les rôles et les responsabilités des équipes d'intervention en cas d'incident

- Élaborer des plans d'attaque spécifiques pour des menaces telles que les ransomwares et les attaques DDoS.

- Effectuer des exercices d'intervention périodiques afin d'affiner les stratégies de récupération

Former et responsabiliser les équipes

La formation des équipes aux protocoles de sécurité de IoT renforce la position de défense globale d'une organisation. Les employés doivent comprendre les meilleures pratiques de sécurité, reconnaître les menaces potentielles et suivre des protocoles standardisés. La sécurité de l IoT s'améliore lorsque les organisations investissent dans la formation continue.

- Organiser des formations de sensibilisation à la sécurité adaptées aux risques IoT

- Établir des politiques claires sur l'utilisation, la maintenance et les mises à jour logicielles des appareils.

- Encourager les employés à signaler immédiatement les anomalies ou les activités suspectes

Une conformité robuste en matière de sécurité garantit la résilience des systèmes IoT face à l'évolution des cybermenaces. Les développeurs et les concepteurs doivent intégrer l'authentification forte, le cryptage et la surveillance en temps réel pour protéger les appareils et les réseaux. La mise en œuvre de cadres de sécurité proactifs permet d'éviter les accès non autorisés et les violations de données.

Digi propose des solutions de pointe - comme la sécurité Zigbee 3.0 - adaptées aux divers besoins de sécurité IoT , des villes intelligentes à l'automatisation industrielle. Explorez les outils de sécurité avancés de Digi pour améliorer la protection des appareils, maintenir la conformité et sécuriser votre infrastructure IoT . Renforcez votre stratégie de sécurité grâce à l'expertise et aux solutions innovantes de Digi pour une protection à long terme des appareils.

Solutions de sécurité IoT pour les villes intelligentes

La sécurité des villes intelligentes dépend d'une connectivité sans fil fiable et à large bande passante.

Les solutions Digi permettent aux professionnels de la sécurité de bénéficier d'un flux vidéo en temps réel à partir de drones, de caméras et de capteurs, ce qui garantit une connaissance instantanée de la situation. La surveillance à distance des alarmes minimise les visites inutiles sur site et évite les fausses interventions des forces de l'ordre. Les utilisateurs peuvent interagir de manière transparente avec les systèmes de sécurité via des appareils mobiles, en recevant des alertes et en exerçant un contrôle à distance sur les infrastructures de leur ville intelligente.

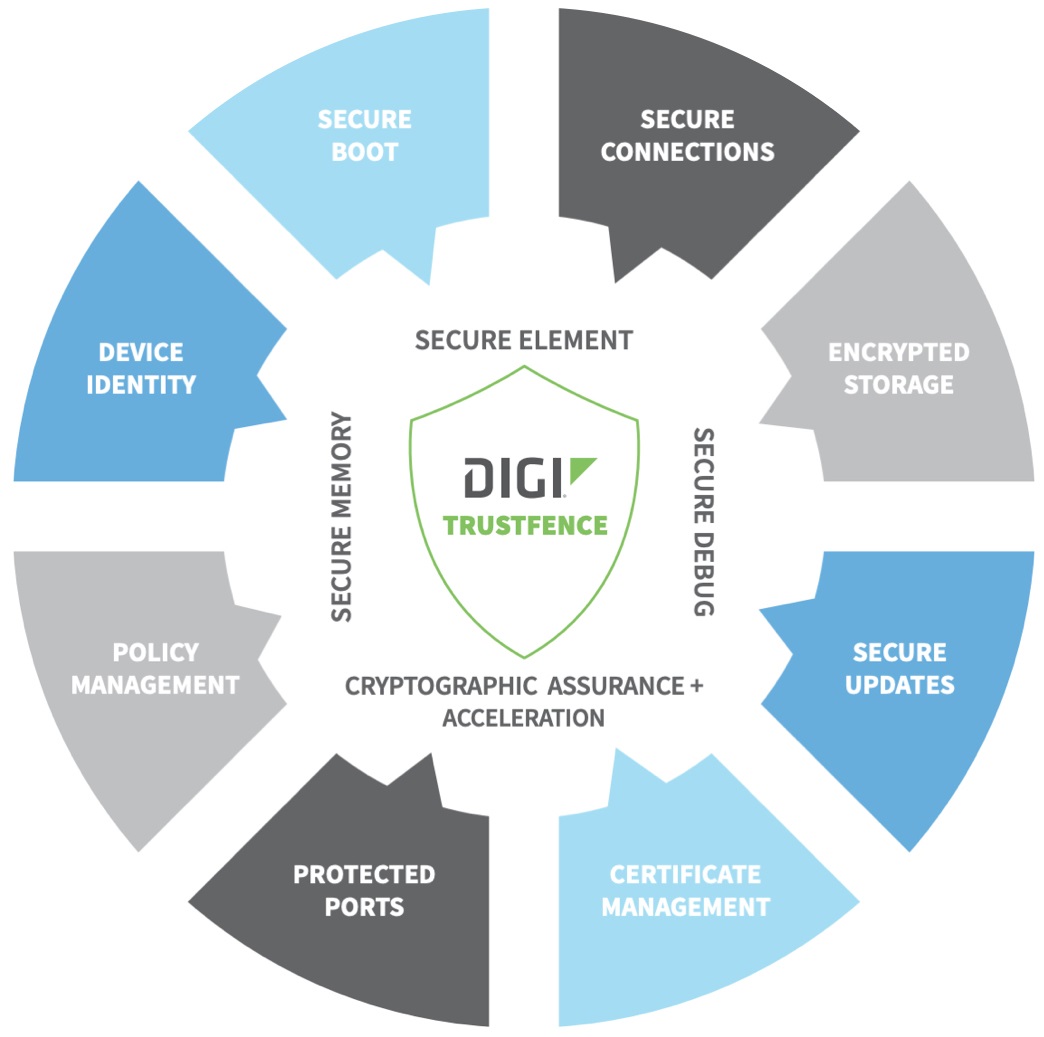

Digi TrustFence, un cadre de sécurité pour les appareils IoT

Digi TrustFence® renforce la sécurité de l IoT en intégrant des fonctions prêtes à l'emploi telles que le démarrage sécurisé, les mises à jour sécurisées du micrologiciel, le système de fichiers crypté et la détection de sabotage. La validation du démarrage sécurisé garantit que seul le code autorisé s'exécute sur les appareils. Le matériel et les ports réseau renforcés empêchent les accès non autorisés, tandis que l'authentification réseau renforce la gestion de l'identité des appareils.

Digi TrustFence® renforce la sécurité de l IoT en intégrant des fonctions prêtes à l'emploi telles que le démarrage sécurisé, les mises à jour sécurisées du micrologiciel, le système de fichiers crypté et la détection de sabotage. La validation du démarrage sécurisé garantit que seul le code autorisé s'exécute sur les appareils. Le matériel et les ports réseau renforcés empêchent les accès non autorisés, tandis que l'authentification réseau renforce la gestion de l'identité des appareils.

Digi TrustFence offre une sécurité dès la conception, améliorant la sécurité dès le déploiement. Le système de fichiers cryptés protège l'intégrité des données, et la détection de sabotage fournit un mécanisme pour détecter les tentatives non autorisées d'accès au système, comme l'ouverture du boîtier, ce qui fait de Digi TrustFence un cadre fiable pour sécuriser les écosystèmes IoT .

Les services de sécurité Digi ConnectCore , qui aident les équipementiers à protéger les appareils IoT au long de leur cycle de vie. Ces services de sécurité fournissent un suivi des vulnérabilités, des rapports de vulnérabilités curatifs soulignant les problèmes critiques, et une couche logicielle de sécurité pour une atténuation efficace des menaces.

Les services de sécurité Digi ConnectCore , qui aident les équipementiers à protéger les appareils IoT au long de leur cycle de vie. Ces services de sécurité fournissent un suivi des vulnérabilités, des rapports de vulnérabilités curatifs soulignant les problèmes critiques, et une couche logicielle de sécurité pour une atténuation efficace des menaces.

Les clients OEM bénéficient de conseils d'experts et de services d'assistance pour l'intégration des correctifs et des corrections pour leurs systèmes Digi ConnectCore. Les développeurs qui utilisent Digi ConnectCore bénéficient d'outils de sécurité améliorés, ce qui garantit que leurs systèmes embarqués restent protégés contre les cybermenaces en constante évolution.

Les services Cloud de Digi Digi ConnectCore prennent en charge la maintenance de la sécurité, en offrant des mises à jour logicielles OTA (over-the-air) sécurisées et fiables à distance, et en permettant l'automatisation des processus, la surveillance, la gestion des appareils à distance et la réduction des coûts.

Les services Cloud de Digi Digi ConnectCore prennent en charge la maintenance de la sécurité, en offrant des mises à jour logicielles OTA (over-the-air) sécurisées et fiables à distance, et en permettant l'automatisation des processus, la surveillance, la gestion des appareils à distance et la réduction des coûts.

Les services en nuage Digi Digi ConnectCore fournissent également des mécanismes de distribution sécurisée des mises à jour de produits afin de garantir que les vulnérabilités sont corrigées ou atténuées en temps opportun et, le cas échéant pour les mises à jour de sécurité, de manière automatique. Nos services cloud garantissent des communications sécurisées de périphérie à périphérie, en prenant en charge TLS, l'authentification basée sur un certificat et le cryptage.

En outre, les parcs d'appareils des équipementiers peuvent être automatiquement scannés, mis à jour et maintenus en conformité avec la configuration établie. En exploitant notre plateforme cloud, les clients OEM peuvent gagner du temps, réduire les erreurs, minimiser les efforts et gérer l'échelle lorsque des mises à jour de configuration sont nécessaires, ainsi que garantir la cohérence et la normalisation de tous les appareils déployés sur le terrain.

FAQ sur la sécurité de lIoT

Pourquoi la sécurité de IoT est-elle importante ?

Les appareils IoT traitent souvent des données sensibles et sont intégrés dans des systèmes critiques tels que les soins de santé, les maisons intelligentes, la fabrication et les transports. En raison de leur connectivité et des protections intégrées souvent limitées, ils sont vulnérables aux attaques. Une mauvaise sécurité peut conduire à :

- Violations de données et de la vie privée

- Création de réseaux de zombies (par exemple, Mirai)

- Perturbation des services (attaques DDoS)

- Menaces physiques en milieu industriel ou médical

La sécurité de lIoT implique une approche sécurisée dès la conception, ainsi que l'intégration des meilleures pratiques pendant et après le déploiement, y compris des mesures de cryptage et d'authentification appropriées, la sécurité physique des appareils et la surveillance continue des appareils et des mises à jour du micrologiciel tout au long du cycle de vie du produit. Contactez Digi pour vous accompagner dans votre quête de solutions et de services connectés sécurisés.

Quels sont les risques les plus courants en matière de sécurité de IoT ?

Les risques les plus courants en matière de sécurité de IoT sont les suivants :

- Mots de passe faibles/par défaut

- Communication non cryptée

- Firmware/logiciel obsolète

- Sécurité physique insuffisante

- Absence de segmentation du réseau

- Accès à distance non autorisé

- API non sécurisées

Digi International est un leader dans le domaine des systèmes sécurisés et connectés, grâce à son cadre de sécurité intégré Digi TrustFence®, à ses systèmes embarqués sécurisés et à ses solutions de connectivité, ainsi qu'à ses services d'assistance.

Comment les utilisateurs peuvent-ils sécuriser leurs appareils IoT ?

Voici quelques bonnes pratiques pour les utilisateurs finaux :

- Modifier les informations d'identification par défaut immédiatement après l'installation

- Mettre régulièrement à jour le micrologiciel pour corriger les vulnérabilités connues

- Désactiver les services ou fonctionnalités inutiles

- Activer le cryptage (par exemple, TLS, VPN) pour la transmission des données

- Utiliser un réseau distinct pour les appareils IoT (par exemple, un réseau Wi-Fi invité).

- Réviser les paramètres de confidentialité pour limiter le partage des données

Que doivent faire les fabricants de l IoT pour garantir la sécurité ?

Les fabricants doivent mettre en œuvre les principes de la sécurité dès la conception:

- Démarrage sécurisé et racine de confiance matérielle

- Mises à jour cryptées du micrologiciel (OTA)

- API sécurisées et mécanismes d'authentification

- Prise en charge du cycle de vie des correctifs et des mises à jour de sécurité

- Respect des normes et des réglementations en matière de cybersécurité telles que NIST, ETSI EN 303 645, ISO/IEC 27400 et la loi sur la cyber-résilience.

- Tests de sécurité tout au long du développement et après le déploiement

Existe-t-il des réglementations en matière de sécurité de IoT ?

Oui, les réglementations relatives à la sécurité de IoT se multiplient à l'échelle mondiale :

- ÉTATS-UNIS : IoT Cybersecurity Improvement Act, lignes directrices du NIST

- UE : Loi sur la cyber-résilience (CRA), implications du GDPR pour les données

- ROYAUME-UNI : Loi sur la sécurité des produits et des infrastructures de télécommunications (PSTI)

- Normes mondiales : ETSI EN 303 645, ISO/IEC 27400, IEC 62443

Ces cadres promeuvent des exigences de sécurité de base pour les appareils IoT grand public et industriels. Il convient de noter que les réglementations concernent les produits développés dans ces régions ainsi que les produits destinés à être vendus dans ces régions. Par exemple, les fabricants qui souhaitent apposer la marque CE sur leurs produits destinés à être vendus dans l'Union européenne doivent se conformer à la loi sur la cyber-résilience.

Comment le chiffrement protège-t-il les appareils IoT ?

Le cryptage protège les données au repos (stockées sur l'appareil) et en transit (sur le réseau). Il garantit

- Confidentialité : Seules les parties autorisées peuvent lire les données

- Intégrité : Empêche les modifications non autorisées

- Authentification : Confirme l'identité des appareils ou des utilisateurs

Les outils de cryptage les plus courants sont TLS/SSL, AES et les VPN.

Qu'est-ce que le démarrage sécurisé et pourquoi est-il important ?

Le démarrage sécurisé garantit qu'un appareil n'exécute que des microprogrammes signés et vérifiés numériquement. Il protège contre :

- Falsification du micrologiciel

- Injection de logiciels malveillants pendant le processus de démarrage

- Exécution d'un code tiers non autorisé

Il s'agit d'un élément fondamental pour la construction d'un système IoT fiable.

Les dispositifs IoT peuvent-ils être mis à jour à distance ?

Oui, cette méthode est connue sous le nom de mise à jour "over-the-air" (OTA). Ces mises à jour sont essentielles pour la maintenance continue des dispositifs déployés, et cette capacité est de plus en plus exigée des équipementiers par des réglementations telles que la loi sur la cyber-résilience. Les systèmes OTA sécurisés doivent

- Vérifier les signatures numériques des mises à jour

- Utiliser des canaux cryptés

- Maintenir des journaux de mise à jour et des pistes d'audit

- Éviter de faire disjoncter les appareils en cas de défaillance

Les capacités OTA sécurisées permettent d'assurer une protection à long terme contre les menaces en constante évolution.

Quel rôle joue l'IA/ML dans la sécurité de l IoT ?

L'IA et l'apprentissage automatique peuvent :

- Détecter les comportements anormaux (détection d'intrusion)

- Identifier les menaces de type "zero-day

- Automatiser la réponse aux incidents

- Surveiller l'activité des appareils et du réseau à grande échelle

Ils sont particulièrement utiles pour les déploiements IoT grande échelle.

Comment tester la sécurité d'un appareil IoT ?

Les tests de sécurité peuvent comprendre

- Tests de pénétration

- Analyse de la vulnérabilité

- Tests Fuzz des interfaces et des protocoles

- Modélisation de la menace

- Examen du code et analyse statique

Les tests doivent avoir lieu pendant le développement et après le déploiement ─ tout au long du cycle de vie du produit.

Qu'est-ce que la confiance zéro dans l'IoT?

Zero Trust signifie "ne jamais faire confiance, toujours vérifier". Appliqué à l'IoT:

- Les appareils doivent être authentifiés avant l'accès

- L'accès au moindre privilège est appliqué

- Une surveillance continue est nécessaire

- Les violations sont considérées comme inévitables et circonscrites

La confiance zéro devient une stratégie clé dans les réseaux sécurisés de IoT .

Digi peut aider votre organisation à planifier, concevoir et déployer des initiatives IoT sécurisées avec les solutions connectées, les solutions de surveillance et de gestion à distance, et les services pour aider à protéger votre organisation, vos appareils et vos données. Contactez un expert Digi pour commencer.

Prochaines étapes