Nous aimerions que le problème disparaisse. Les plus grands esprits de la haute technologie sont constamment à l'œuvre pour identifier les menaces de cybersécurité, les détecter avant qu'elles ne puissent causer des dommages et les contrecarrer par tous les moyens possibles. Tous ces efforts ne devraient-ils pas aboutir à ce que la sécurité des appareils cesse d'être un problème ?

Malheureusement, la réponse est non. Les raisons en sont multiples. Il y a aussi des cerveaux de haute technologie qui se consacrent à casser des choses, à contourner les défenses, à faire des ravages et à identifier les failles de sécurité à violer - peut-être pour les mêmes raisons que les gens escaladent des montagnes : pour dire qu'ils l'ont fait.

Le problème est donc là pour rester. Il coûte des milliards à notre société. Et c'est le problème de tous. Mais qui est réellement responsable de la mise en place des défenses et du blocage de la cybercriminalité ? Dans cet article, nous abordons les rôles et les responsabilités en matière de cybersécurité.

IoT Sécurité des dispositifs : A qui revient la tâche ?

S'il s'agissait d'une question d'un examen universitaire, vous auriez une série de réponses à choix multiples, comme par exemple :

A. Le fabricant du dispositif qui construit initialement le dispositif.

B. L'intégrateur de systèmes, qui construit l'appareil pour en faire un produit pour l'utilisateur final.

C. Le revendeur à valeur ajoutée qui distribue l'appareil aux consommateurs.

D. Le client, qui installe ou configure le dispositif ou le produit tiers dans l'environnement de l'utilisateur final.

E. Toutes ces réponses.

La réponse peut en surprendre certains, mais il s'agit bien sûr de "E. Toutes les réponses ci-dessus". Tout le monde le long de la chaîne, de la fabrication à l'intégration et à l'utilisation du produit, joue un rôle pour s'assurer que l'appareil est correctement configuré afin de déjouer les accès abusifs, le piratage de l'appareil et les attaques de logiciels malveillants.

De nombreuses personnes pensent que la sécurité peut être entièrement mise en œuvre par le fabricant de l'appareil, ou qu'il est possible d'installer un logiciel axé sur la sécurité pour détecter et contrecarrer le piratage. Mais en fait, la véritable sécurité des appareils est une combinaison de technologies, de processus et de meilleures pratiques.

Pourquoi la sécurité des dispositifs nécessite une approche multidimensionnelle

Il y a plusieurs raisons principales pour lesquelles la sécurité des dispositifs requiert des technologies et des pratiques multiples tout au long de la chaîne, de la fabrication à l'utilisation finale :

- Chaque entreprise a des exigences différentes en matière de sécurité. Les commerces de détail et les institutions financières qui traitent des transactions ont besoin d'un niveau de sécurité élevé pour protéger les données des clients. Les organismes de santé qui traitent des informations personnelles sensibles exigent également un niveau de sécurité très élevé. À l'autre extrémité du spectre, il existe de nombreux cas d'utilisation dans lesquels une sécurité extrême n'est pas nécessaire, et il n'est pas logique de prendre des mesures supplémentaires, car cela entraîne un coût supplémentaire pour le consommateur.

- Les menaces changent. Les technologies et les pratiques utilisées aujourd'hui peuvent ne pas suffire à déjouer les attaquants de demain. Pour en savoir plus, consultez notre précédent article intitulé " Leçons tirées de la vulnérabilité KRACK".

- Les consommateurs ne veulent pas payer pour la quantité et le type de sécurité intégrée que les entreprises exigent.

La sécurité des dispositifs du point de vue de la fabrication

Parlons des principales mesures de sécurité qui doivent être intégrées au produit par le fabricant de votre dispositif si vous êtes un intégrateur de systèmes ou un revendeur à valeur ajoutée, afin que d'autres personnes en aval de la chaîne puissent mettre en œuvre une sécurité appropriée. Par exemple, si vous cherchez à incorporer les modules intégrés et les produits de radiofréquence d'un ou de plusieurs fournisseurs dans la conception de votre produit, il est important d'examiner les mesures de sécurité prises lors de la phase de fabrication.

Dans ces cas, les dispositifs doivent permettre une fonctionnalité sécurisée. La responsabilité du fabricant de l'appareil est d'intégrer des fonctions sécurisées, qui peuvent ensuite être mises en œuvre par l'intégrateur ou l'utilisateur final. En tant que meilleure pratique, le fabricant doit inclure un ensemble complet de contrôles qui peuvent être activés selon les besoins. Ces contrôles sont essentiellement les lois qui régissent le produit et garantissent qu'il se comporte de manière sécurisée. Dans cet article, nous appelons cet ensemble de contrôles le "cadre de sécurité du fabricant".

Pour le démontrer, examinons quelques exemples spécifiques.

Exemple 1 : Une fonction de sécurité mise en œuvre dans un dispositif

Dans cet exemple, nous allons aborder une fonctionnalité appelée "secure boot". L'objectif du démarrage sécurisé est de s'assurer qu'aucun code non autorisé ne s'exécute sur l'appareil. Chez Digi, par exemple, nous avons défini un certain nombre de contrôles dans le cadre de la sécurité de notre fabricant à cette fin.

Les contrôles que nous avons attribués au démarrage sécurisé sont les suivants :

- Lorsque le dispositif démarre, tous les objets de code qui sont chargés sont vérifiés de manière cryptographique comme provenant du fabricant du dispositif.

- Lorsque le logiciel est mis à jour, toutes les mises à jour sont vérifiées de manière cryptographique comme provenant du fabricant de l'appareil.

Bien que nous exigions le contrôle de démarrage sécurisé, notre développeur dispose de nombreuses options techniques pour l'implémenter. Par exemple, lors de l'approvisionnement d'une unité centrale de traitement d'un fabricant, notre développeur doit d'abord évaluer les capacités de ce composant pour déterminer comment mettre en œuvre le contrôle. Dans le cas du démarrage sécurisé, si l'unité centrale offre la fonction High Assurance Boot (HAB), le développeur Digi peut mettre en œuvre l'HAB sur le produit en cours de développement pour répondre à l'exigence de contrôle du démarrage sécurisé.

Ce cadre de sécurité garantit qu'une gamme complète de contrôles de sécurité critiques est intégrée au cours du développement du produit, tout en laissant au développeur un certain choix quant à la méthode. Lorsque tous les contrôles de sécurité sont en place et que le développement est terminé, chacun de ces contrôles doit ensuite être testé et validé.

Exemple 2 : Une fonction de sécurité mise en œuvre par l'utilisateur final

Un autre exemple de fonction de code sécurisé est la possibilité de valider le code de l'utilisateur final qui s'exécute sur un appareil. Avec la tendance future de l'informatique périphérique, la validation du code et l'infrastructure pour la prendre en charge sur un dispositif périphérique deviennent critiques. La validation des objets scriptables de l'utilisateur final ne se fait pas au niveau du fabricant, mais au niveau de l'utilisateur final. Le fabricant doit prendre en charge les fonctions nécessaires à cette validation. Les utilisateurs finaux doivent ensuite activer ces fonctions sur leurs appareils et coder lors du déploiement.

Il est important de noter que c'est la validation d'un contrôle qui garantit un fonctionnement sûr. Cela ne se produit pas seulement au niveau de la fabrication, mais à toutes les phases de la mise en œuvre du produit. Pour un ensemble de contrôles cadres que les utilisateurs finaux peuvent mettre en œuvre pour la sécurité des appareils, voir le site du Center for Internet Security (CIS) à l'adresse www.cisecurity.org.

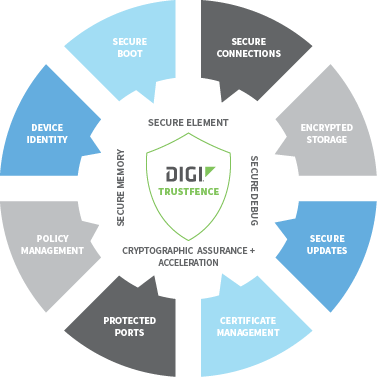

Le cadre des contrôles de sécurité des fabricants de Digi, appelé Digi TrustFence®, comprend :

- Démarrage sécurisé

- Authentification et connexions sécurisées

- Stockage crypté

- Mises à jour sécurisées

- Gestion des certificats et des politiques

- Ports matériels protégés

- Identité du dispositif

- Suivi et soutien continus

La solution Digi TrustFence® n'est pas une fonction de sécurité unique, comme un logiciel qui peut être piraté. Il s'agit d'une approche à plusieurs volets conçue pour garantir que les appareils sont protégés contre les attaques courantes et que les intégrateurs d'appareils et les utilisateurs finaux disposent des capacités et des fonctions nécessaires pour établir une configuration sécurisée lors du déploiement.

L'intention de Digi TrustFence® est de commencer l'histoire de la sécurité de IoT du point de vue de la fabrication. Si vous êtes un intégrateur ou un développeur d'applications, il existe des cadres de sécurité similaires tels que le top 10 de l'OWASP(www.owasp.org) pour les contrôles de sécurité sur les appareils IoT . Ces cadres fournissent des contrôles qui peuvent être mis en œuvre à plusieurs étapes, du fabricant à l'utilisateur final.

Pour poursuivre cette histoire, votre propre organisation doit évaluer ce que vous avez mis en place comme cadre de sécurité. Votre organisation dispose-t-elle d'un ensemble de meilleures pratiques publiées ? Votre fournisseur offre-t-il un cadre de sécurité à ses clients ? Mettez-vous en œuvre tous les contrôles disponibles pour éviter tout point de défaillance unique ?

Contactez-nous pour entamer une conversation. À propos de Digi Les logiciels et solutions sophistiqués de l'entreprise peuvent vous aider à atteindre vos objectifs de cybersécurité.

Remarque : ce billet de blog a été publié pour la première fois en décembre 2017 et a été mis à jour en décembre 2021.