For the United States, cybersecurity is all about resilience. That’s why in July of 2023, the White House released its updated Cybersecurity Strategy with “A Path to Resilience.” The strategy aims to strengthen critical infrastructure, global cyberspace and U.S. intelligence against cyberattacks.

À l'heure où les nouvelles technologies telles que l'intelligence artificielle et l'informatique quantique offrent à la fois des opportunités et des menaces, la norme FIPS 140-2 a un rôle important à jouer dans le renforcement de la cybersécurité.

Cette norme de cybersécurité est utilisée par les gouvernements américain et canadien, mais tout le monde peut l'adopter. Cet article décrit l'objectif de cette norme, ainsi que d'importants cas d'utilisation, et recommande des produits validés FIPS qui peuvent répondre à vos besoins.

Aperçu de la norme FIPS 140-2

FIPS est l'acronyme de "Federal Information Processing Standards" (normes fédérales de traitement de l'information), et 140-2 est la version actuellement en vigueur. Le National Institute of Standards and Technology (NIST) a élaboré cette norme afin de protéger les informations gouvernementales sensibles contre les pirates informatiques. La norme FIPS 140-2 couvre tous les matériels, logiciels et microprogrammes cryptographiques qui mettent en œuvre des fonctions de sécurité approuvées.

En d'autres termes, pour que les modules cryptographiques soient conformes, ils doivent intégrer les caractéristiques décrites dans la norme. Par conséquent, si vos modules cryptographiques ne répondent pas aux exigences de validation, vous ne pouvez pas vendre vos solutions au gouvernement. Si vous vous demandez à quoi ressemblent ces exigences, voici un bref aperçu.

La norme FIPS 140-2 comporte quatre niveaux de sécurité croissants, que vous pouvez consulter dans notre fiche technique FIPS 140-2.

Cas d'utilisation de la norme cryptographique FIPS

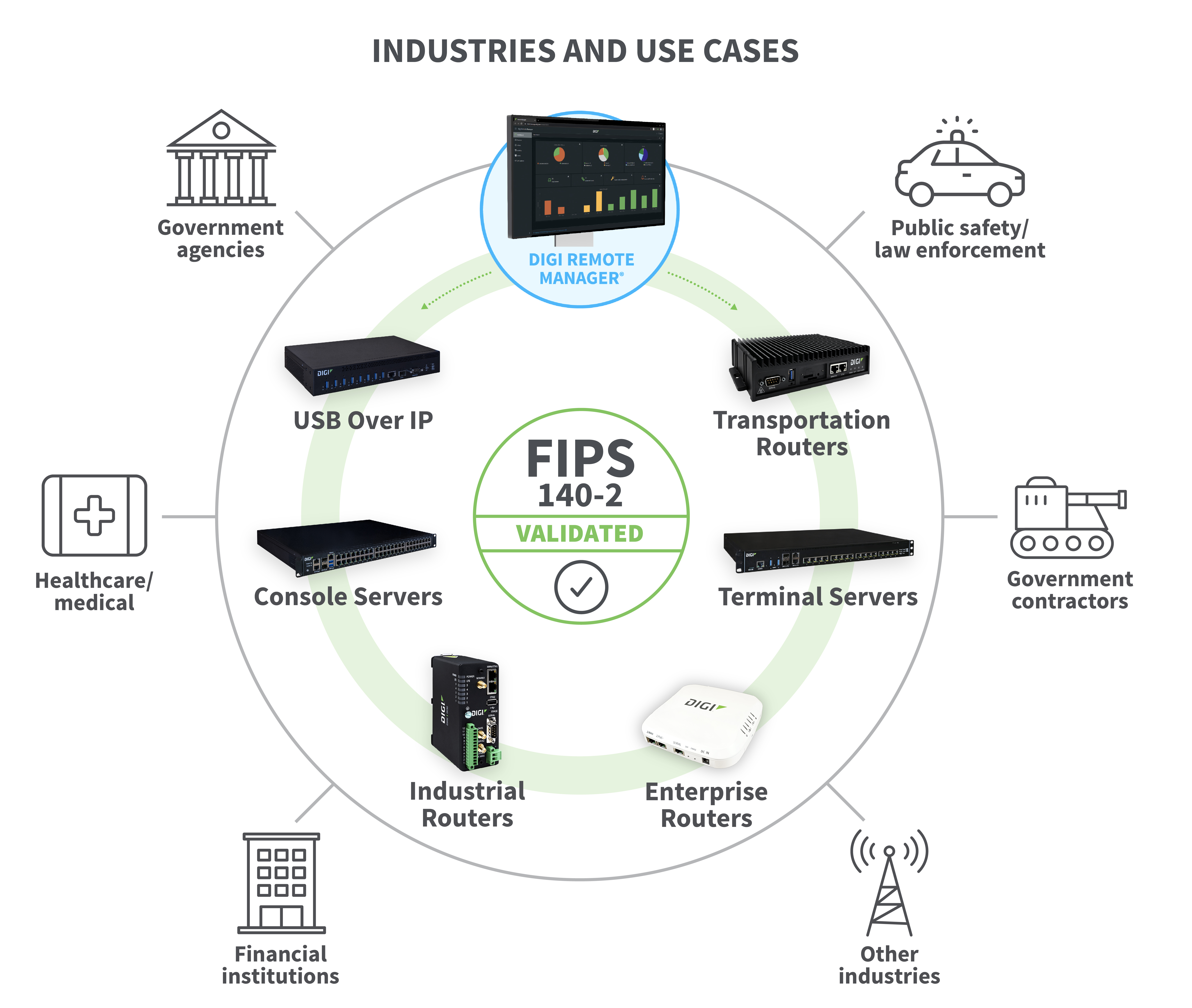

En veillant à ce que les modules cryptographiques (matériels et logiciels) traitant les communications et les données soient conformes à la norme FIPS 140-2, les agences gouvernementales et les entrepreneurs publics se conforment à un cadre normalisé pour la protection des données, des opérations et des actifs contre les cybermenaces. Outre les applications gouvernementales requises, d'autres cas d'utilisation existent, notamment les infrastructures critiques, l'industrie manufacturière, les transports et bien d'autres encore. Dans la section suivante, nous examinerons certains cas d'utilisation dans les administrations publiques et au-delà.

Applications pour lesquelles la validation FIPS 140-2 est requise

- Agences gouvernementales et entrepreneurs: Le gouvernement américain est l'un des plus grands consommateurs et producteurs de données numériques. La sécurité des données est d'une importance capitale. C'est pourquoi la validation FIPS 140-2 est requise pour toutes les entités qui traitent des informations non classifiées contrôlées (CUI), ce qui inclut des centaines d'agences gouvernementales, dont le FBI, le ministère de la défense et l'U.S. Border Patrol, ainsi que tous les sous-traitants du secteur de la défense et d'autres services qui travaillent en collaboration avec le gouvernement.

- Application de la loi: Les forces de l'ordre utilisent le système d'information de la justice pénale (Criminal Justice Information System - CJIS), ce qui signifie qu'elles ont accès à des informations très sensibles. C'est pourquoi les forces de police sont tenues d'utiliser des dispositifs validés par la norme FIPS 140-2. En outre, ils utilisent des dispositifs tels que les lecteurs automatiques de plaques d'immatriculation (LAPI) dans le cadre de leur arsenal de technologies embarquées qui transmettent et partagent des données. La conformité à la norme FIPS 140-2 garantit la sécurité des données des lecteurs automatiques de plaques d'immatriculation lors de leur stockage et de leur transmission.

- Les services financiers : Le secteur financier est l'un des plus réglementés au monde. Les institutions financières qui font partie du gouvernement fédéral, y compris l'IRS et la Réserve fédérale, sont tenues d'utiliser des dispositifs validés par la norme FIPS 140-2 pour protéger les données financières contre les cybermenaces. De plus en plus, d'autres services et institutions financières adoptent cette norme comme référence en matière de cybersécurité.

- Institutions médicales: Comme les institutions financières, celles qui relèvent de la juridiction gouvernementale sont tenues d'utiliser des dispositifs validés par la norme FIPS 140-2. En outre, les établissements tenus de se conformer à la loi HIPAA doivent suivre la norme, et la plupart des établissements de soins de santé doivent se conformer à la loi pour protéger les données des patients. Les risques sont élevés. Par exemple, Quest Diagnostics a été victime d'un cyber-vol avec plus de 12 millions d'enregistrements sensibles de patients volés lorsque des attaquants ont piraté la page web de paiement d'un fournisseur. La conformité à la norme FIPS 140-2 peut aider les fabricants de dispositifs médicaux et les fournisseurs de logiciels de santé à s'assurer que leurs méthodes de cryptage protègent les données sensibles des patients et la sécurité des dispositifs médicaux dont dépend la vie des patients.

Autres applications pour lesquelles la conformité à la norme FIPS 140-2 est bénéfique

Les avantages de la conformité à la norme FIPS 140-2 ne peuvent être sous-estimés, car chaque organisation doit aujourd'hui renforcer sa cybersécurité face à la sophistication croissante des pirates informatiques. La norme FIPS 140-2 réduit considérablement le profil d'attaque des organisations qui traitent tout, des données des consommateurs aux transactions financières.

- Fabrication: Plasma Ruggedized Solutions fabrique des revêtements conformes, des services d'empotage et d'encapsulation spécialement conçus pour l'approbation FIPS. En d'autres termes, ses produits recouvrent les composants électroniques sensibles afin d'empêcher l'accès aux données stockées sur les circuits imprimés traités. En fait, elle propose même des mesures spéciales pour garantir que le produit s'autodétruit s'il détecte une altération supplémentaire telle qu'une entrée non autorisée, une modification ou une rétro-ingénierie.

- Sociétés d'énergie et de services publics: Les infrastructures énergétiques, y compris les services publics de gaz, d'eau et d'électricité, sont au cœur de tout ce que nous faisons. Elles sont essentielles à notre économie et à notre mode de vie. Elles sont également très connectées à des milliers de points finaux, dont la production d'électricité, les fournisseurs d'énergie et même les compteurs intelligents. C'est pourquoi ils doivent être protégés contre des cyberattaques de plus en plus sophistiquées. Au-delà de la mauvaise presse et de l'atteinte à la réputation, les pirates informatiques peuvent infliger des dommages financiers et voler de précieuses propriétés intellectuelles. Par exemple, des cyberattaques récentes dans le secteur de l'énergie ont mis hors service des commandes à distance pour des parcs éoliens et ont conduit à des violations de données concernant des informations sensibles sur les clients. Pour prévenir les cybermenaces, il faut assurer les niveaux de protection les plus élevés pour tous les points finaux et toutes les données. Les services publics qui souhaitent renforcer leur résistance aux cyberattaques peuvent obtenir la validation FIPS 140-2 pour tous les modules de chiffrement.

- Centres de données en nuage: Les fournisseurs de services en nuage tels que Google Cloud, IBM, AWS, Dell et Microsoft utilisent tous un système de cryptage validé par la norme FIPS 140-2. Cela signifie que les données transmises et les données stockées sont cryptées à l'aide d'un cryptage validé par la FIPS.

- Véhicules sans pilote: Les véhicules sans pilote vont des aéronefs sans pilote, tels que les drones, aux véhicules sous-marins sans pilote et même aux voitures autopilotées. Étant donné que les systèmes informatiques contrôlent pratiquement toutes les opérations des véhicules sans pilote, la sécurisation des données et des informations transférées reste une priorité absolue. DJI, une entreprise de drones et de robotique, a demandé la validation FIPS 140-2 pour certains de ses drones. Selon DJI, tous les drones équipés du DJI Core Crypto Engine garantissent que les clients sont "traités selon des normes de sécurité fiables, faisant autorité et reconnues dans le monde entier". De nombreux clients de DJI représentent le gouvernement fédéral ou travaillent sur des contrats gouvernementaux, il est donc logique que DJI cherche à obtenir la validation FIPS pour ses produits.

- Véhicules autonomes: Au fur et à mesure que les technologies de conduite autonome s'améliorent, les véhicules artificiellement intelligents pilotés par logiciel deviendront de plus en plus importants pour l'avenir de la mobilité. Ces véhicules s'appuient fortement sur les données et la communication pour fonctionner en toute sécurité, de sorte que la cybersécurité reste un risque important. Le rapport préfinal 2022 du ministère américain des transports, intitulé Cybersecurity Best Practices for the Safety of Motor Vehicles, cite la norme FIPS 140-2 comme moyen de garantir que "les techniques cryptographiques doivent être à jour et non obsolètes pour l'application prévue".

Travailler avec un fournisseur de solutions de confiance

Bien que travailler au sein du gouvernement fédéral ou en tant que fournisseur de ce dernier implique de se conformer aux exigences de la norme FIPS 140-2, toute organisation qui a besoin d'un niveau solide de protection en matière de cybersécurité peut adopter cette norme. C'est là que Digi peut vous aider. Depuis 1985, Digi est un pionnier de la communication sans fil. Aujourd'hui, Digi propose des solutions basées sur des capteurs, une plateforme sophistiquée de surveillance à distance et des services professionnels complets de conception, d'implémentation et de certification. En matière de cybersécurité, nous avons tout ce qu'il faut.

Bien que travailler au sein du gouvernement fédéral ou en tant que fournisseur de ce dernier implique de se conformer aux exigences de la norme FIPS 140-2, toute organisation qui a besoin d'un niveau solide de protection en matière de cybersécurité peut adopter cette norme. C'est là que Digi peut vous aider. Depuis 1985, Digi est un pionnier de la communication sans fil. Aujourd'hui, Digi propose des solutions basées sur des capteurs, une plateforme sophistiquée de surveillance à distance et des services professionnels complets de conception, d'implémentation et de certification. En matière de cybersécurité, nous avons tout ce qu'il faut.

Les solutions Digi prennent en charge la norme FIPS 140-2 sur l'ensemble des appareils basés sur le système d'exploitation Digi Accelerated Linux (DAL OS). Voir la liste complète sur notre page technologie FIPS 140-2.

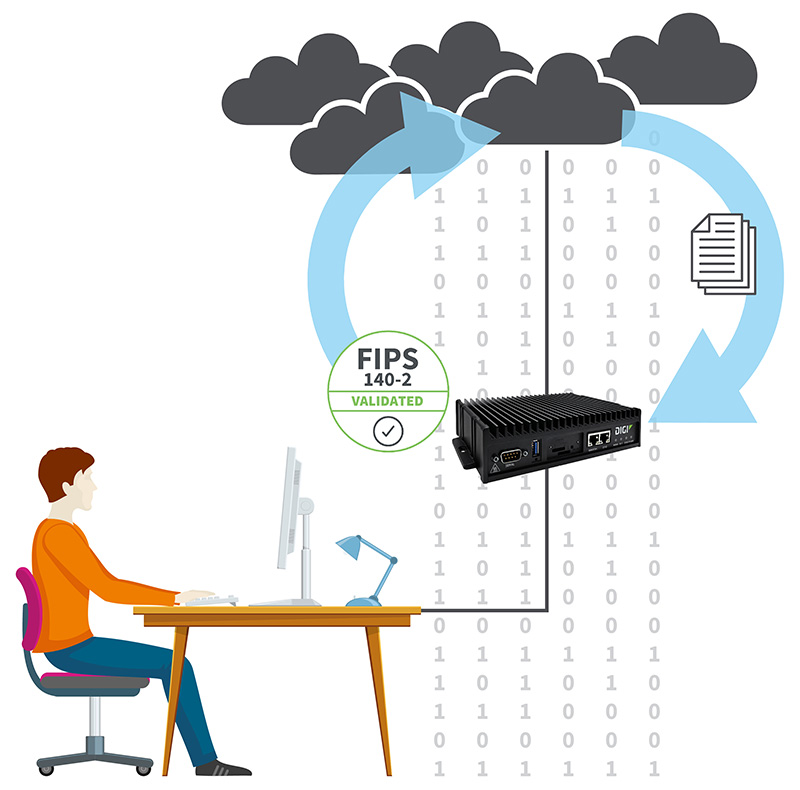

Le cryptage est facile à mettre en œuvre. Digi Remote Manager La solution basée sur le cloud de Digi pour la surveillance et la gestion des appareils permet un processus simple pour maintenir les appareils à jour. Il suffit de mettre à jour le micrologiciel et d'activer FIPS. C'est tout. Ne vous laissez pas enfermer dans des solutions coûteuses et compliquées. L'approche de Digi permet à vos systèmes de recevoir des mises à jour régulières facilement et sans frais supplémentaires.

Prochaines étapes